Phát hiện phần mềm độc hại PyLoose Linux khai thác tiền điện tử trực tiếp từ bộ nhớ

Gần đây, một phần mềm độc hại không dùng tệp mới có tên PyLoose đã bát ngờ xuất hiện nhắm mục tiêu đến khối lượng giao dịch trên đám mây để khai thác tiền điện tử Monero trái phép.

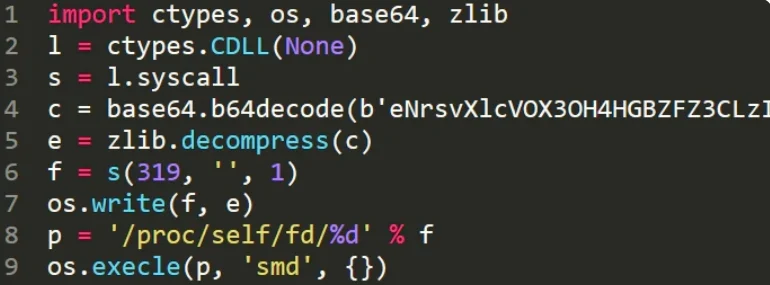

Như tìm hiểu, PyLoose là một tập lệnh Python tương đối đơn giản với công cụ khai thác XMRig được mã hóa base64 được biên dịch sẵn, một công cụ nguồn mở bị lạm dụng, sử dụng sức mạnh CPU để giải các thuật toán phức tạp cần thiết cho khai thác tiền điện tử.

Theo các nhà nghiên cứu tại Wiz - công ty khởi nghiệp về bảo mật đám mây, việc thực thi trực tiếp từ bộ nhớ của PyLoose khiến phần mềm trở nên “tàng hình” và khó bị các công cụ bảo mật phát hiện. Đặc biệt, PyLoose còn thường sử dụng các công cụ hệ thống hợp pháp để đưa mã độc hại vào các quy trình giao dịch.

Được biết, lần đầu tiên phát hiện ra các cuộc tấn công của PyLoose là từ ngày 22/06/2023, và kể từ thời gian đó, đã có ít nhất 200 trường hợp bị phần mềm xâm nhập.

“Theo những gì chúng tôi biết, đây là cuộc tấn công không dùng tệp dựa trên Python được ghi lại công khai đầu tiên nhắm vào khối lượng công việc trên đám mây và bằng chứng của chúng tôi cho thấy gần 200 trường hợp cuộc tấn công này được sử dụng để khai thác tiền điện tử”.

Như báo cáo được Wiz chia sẻ, các cuộc tấn công hầu như bắt đầu từ cách giành quyền truy cập vào các thiết bị thông qua các dịch vụ máy tính xách tay có thể truy cập công khai, nhưng không hạn chế các lệnh hệ thống.

Kẻ tấn công sau đó đã sử dụng yêu cầu HTTPS GET để tìm nạp tải trọng không có tệp (PyLoose) từ một trang web giống như Pastebin, "paste.c-net.org" và tải thẳng vào bộ nhớ thời gian chạy của Python.

Tập lệnh PyLoose khi ấy được giải mã và giải nén, tải trực tiếp công cụ khai thác XMRig được biên dịch sẵn vào bộ nhớ của cá thể bằng cách sử dụng tiện ích Linux "memfd", một kỹ thuật phần mềm độc hại không dùng tệp đã biết trong Linux.

"Bộ mô tả tệp bộ nhớ, memfd, là một tính năng của Linux cho phép tạo các đối tượng tệp được hỗ trợ bởi bộ nhớ ẩn danh có thể được sử dụng cho các mục đích khác nhau, chẳng hạn như giao tiếp giữa các quá trình hoặc lưu trữ tạm thời".

"Sau khi tải trọng được đặt trong một phần bộ nhớ được tạo thông qua memfd, kẻ tấn công có thể gọi một trong các lệnh gọi tòa nhà exec trên nội dung bộ nhớ đó, xử lý nó như thể nó là một tệp thông thường trên đĩa và do đó khởi chạy một quy trình mới."

Tập lệnh Pyloose

Điều này cho phép kẻ tấn công thực hiện thực thi tải trọng trực tiếp từ bộ nhớ, qua mặt hầu hết các giải pháp bảo mật truyền thống. Công cụ khai thác XMRig được tải vào bộ nhớ của phiên bản đám mây bị xâm nhập là phiên bản khá mới (v6.19.3) sử dụng nhóm khai thác 'MoneroOcean' để khai thác Monero.

Hiện tại Wiz không therw quy các cuộc tấn công PyLoose cho bất kỳ tác nhân đe dọa cụ thể nào, vì kẻ tấn công không để lại bằng chứng hữu ích nào. Nhưng các nhà nghiên cứu cho rằng kẻ đứng sau PyLoose có vẻ rất tinh vi và nổi bật so với các tác nhân đe dọa điển hình tham gia vào các cuộc tấn công khối lượng công việc trên đám mây.

Và để tránh bị PyLoose tấn công, quản trị viên phiên bản đám mây nên tránh để các dịch vụ dễ bị thực thi mã công khai, sử dụng mật khẩu mạnh và xác thực đa yếu tố để bảo vệ quyền truy cập vào các dịch vụ đó và đặt các hạn chế thực thi lệnh hệ thống.

VIC Crypto tổng hợp

Bài viết liên quan:

![]() Giao thức DeFi Arcadia Finance bị hack 455.000 USD

Giao thức DeFi Arcadia Finance bị hack 455.000 USD

![]() Bòn rút hơn 126 triệu USD, Multichain trở thành vụ hack crosschain lớn nhất năm 2023

Bòn rút hơn 126 triệu USD, Multichain trở thành vụ hack crosschain lớn nhất năm 2023

![]() Cảnh báo lừa đảo: Tài khoản Twitter của CEO LayerZero bị hack

Cảnh báo lừa đảo: Tài khoản Twitter của CEO LayerZero bị hack

.webp)

.webp)