Cảnh báo thủ thuật 'zero value TransferFrom' đánh lừa chuyển tiền một cách trắng trợn

Dữ liệu từ Etherscan cho thấy một số kẻ lừa đảo tiền điện tử đang sử dụng thủ thuật mới cho phép họ xác nhận giao dịch từ ví của nạn nhân nhưng không cần khóa riêng của nạn nhân. Cuộc tấn công chỉ có thể được thực hiện đối với các giao dịch có giá trị bằng 0. Tuy nhiên, nó có thể khiến một số người dùng vô tình gửi mã thông báo cho kẻ tấn công do cắt và dán từ lịch sử giao dịch bị tấn công.

Công ty bảo mật chuỗi khối SlowMist đã phát hiện ra thủ thuật này vào tháng 12 và tiết lộ nó trong một bài đăng trên blog. Kể từ đó, cả SafePal và Etherscan đã áp dụng các kỹ thuật giảm thiểu để hạn chế ảnh hưởng của nó đối với người dùng, nhưng một số người dùng có thể vẫn không biết về sự tồn tại của nó.

Recently we have received reports from the community of a new type of scam: Zero Transfer Scam. Be careful if you see suspicious 0 transfer in your wallet record:

— Veronica (@V_SafePal) December 14, 2022

🧵1/10

Theo bài đăng từ SlowMist, trò lừa đảo hoạt động bằng cách gửi một giao dịch không có mã thông báo từ ví của nạn nhân đến một địa chỉ trông giống với địa chỉ mà nạn nhân đã gửi mã thông báo trước đó.

Ví dụ: nếu nạn nhân đã gửi 100 coin đến một địa chỉ A, kẻ tấn công có thể gửi 0 coin từ ví của nạn nhân đến một địa chỉ trông giống A nhưng bị kiểm soát bởi kẻ tấn công. Nạn nhân có thể thấy giao dịch này trong lịch sử giao dịch của họ và kết luận rằng địa chỉ được hiển thị là địa chỉ gửi tiền chính xác. Do đó, họ có thể gửi tiền trực tiếp cho kẻ tấn công.

Trọng tâm của thủ thuật: địa chỉ gây hiểu nhầm

Kẻ tấn công gửi các giao dịch có giá trị bằng 0 đến các địa chỉ trông rất giống với các địa chỉ mà nạn nhân đã gửi tiền đến trước đó.

Ví dụ: Etherscan cho thấy rằng một trong những địa chỉ người dùng bị kẻ tấn công nhắm mục tiêu là:

0x20d7f90d9c40901488a935870e1e80127de11d74 .

Vào ngày 29 tháng 1, tài khoản này đã chuyển 5.000 Tether (USDT) đến địa chỉ nhận sau:

0xa541efe60f274f813a834afd31e896348810bb09.

Ngay sau đó, Fake_Phishing7974 đã gửi một giao dịch không có giá trị từ ví của nạn nhân đến địa chỉ này:

0xA545c8659B0CD5B426A027509E55220FDa10bB09.

Năm ký tự đầu tiên và sáu ký tự cuối cùng của hai địa chỉ nhận này hoàn toàn giống nhau, nhưng các ký tự ở giữa hoàn toàn khác nhau. Kẻ tấn công có thể đã có ý định để người dùng gửi USDT đến địa chỉ thứ hai (giả mạo) này thay vì địa chỉ thật.

Trò lừa này có thể không khả thi với một số loại ví

Một số ví có thể hoàn toàn không hiển thị các giao dịch rác. Ví dụ: MetaMask không hiển thị lịch sử giao dịch nếu nó được cài đặt lại, ngay cả khi bản thân tài khoản có hàng trăm giao dịch trên chuỗi khối. Điều này ngụ ý rằng nó lưu trữ lịch sử giao dịch của chính nó thay vì lấy dữ liệu từ chuỗi khối. Điều này sẽ ngăn các giao dịch spam hiển thị trong lịch sử giao dịch của ví.

Mặt khác, nếu ví lấy dữ liệu trực tiếp từ chuỗi khối, các giao dịch rác có thể hiển thị trên màn hình của ví. Trong một thông báo ngày 13/12 trên Twitter, Giám đốc điều hành SafePal Veronica Wong đã cảnh báo người dùng SafePal rằng ví của họ có thể hiển thị các giao dịch. Để giảm thiểu rủi ro này, cô ấy nói rằng SafePal đang thay đổi cách hiển thị địa chỉ trong các phiên bản mới hơn của ví để giúp người dùng kiểm tra địa chỉ dễ dàng hơn.

Vào tháng 12, một người dùng cũng đã báo cáo rằng ví Trezor của họ đang hiển thị các giao dịch sai lệch.

Tuy nhiên, nhóm đang thực hiện các bước để bảo vệ người dùng khỏi trò lừa đảo. Trong bản cập nhật Trezor Suite sắp tới, phần mềm sẽ “gắn cờ các giao dịch có giá trị bằng 0 đáng ngờ để người dùng được cảnh báo rằng các giao dịch đó có khả năng là gian lận.” Công ty cũng tuyên bố rằng ví luôn hiển thị địa chỉ đầy đủ của mọi giao dịch và họ “khuyến nghị người dùng luôn kiểm tra địa chỉ đầy đủ, không chỉ các ký tự đầu tiên và cuối cùng”.

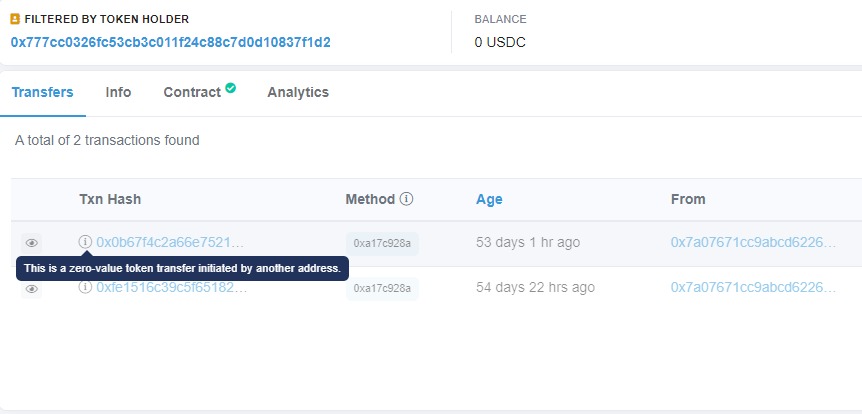

Trình khám phá khối

Ngoài ví, trình khám phá khối là một loại phần mềm khác có thể được sử dụng để xem lịch sử giao dịch. Một số trình khám phá có thể hiển thị các giao dịch này theo cách vô tình đánh lừa người dùng, giống như một số ví.

Để giảm thiểu mối đe dọa này, Etherscan đã bắt đầu chuyển sang màu xám các giao dịch mã thông báo có giá trị bằng 0 không do người dùng thực hiện. Nó cũng gắn cờ các giao dịch này với một cảnh báo cho biết: “Đây là giao dịch chuyển mã thông báo có giá trị bằng 0 được bắt đầu bởi một địa chỉ khác”, như được chứng minh bằng hình ảnh bên dưới.

Các trình khám phá khối khác có thể đã thực hiện các bước tương tự như Etherscan để cảnh báo người dùng về các giao dịch này, nhưng một số có thể chưa thực hiện các bước này.

Mẹo để tránh thủ thuật 'zero value TransferFrom'

SlowMist đã cho lời khuyên về cách tránh trở thành con mồi của thủ thuật “zero value TransferFrom”.

- "Hãy thận trọng và xác minh địa chỉ trước khi thực hiện bất kỳ giao dịch nào."

- "Sử dụng tính năng whitelist trong ví của bạn để tránh gửi tiền đến sai địa chỉ."

- "Hãy cảnh giác và cập nhật thông tin. Nếu bạn gặp phải bất kỳ giao dịch chuyển tiền đáng ngờ nào, hãy dành thời gian điều tra vấn đề một cách bình tĩnh để tránh trở thành nạn nhân của những kẻ lừa đảo."

- "Duy trì mức độ hoài nghi lành mạnh, luôn thận trọng và cảnh giác."

Đặc biệt, điều quan trọng nhất mà người dùng tiền điện tử cần nhớ là luôn kiểm tra địa chỉ trước khi gửi tiền điện tử đến địa chỉ đó.

VIC Crypto tổng hợp

Tin tức liên quan:

![]() Phân biệt APY và APR, cách tính lãi nào lợi hơn cho bạn?

Phân biệt APY và APR, cách tính lãi nào lợi hơn cho bạn?

.webp)

.webp)