Máy tính lượng tử có thể sớm phá vỡ mật mã Blockchain

Theo một bài báo gần đây , các nhà nghiên cứu Trung Quốc tuyên bố đã phát hiện ra một phương pháp mới để phá vỡ thuật toán ký Rivest-Shamir-Adleman 2048 bit (RSA-2048) có trong các chuỗi khối và các giao thức bảo mật khác. RSA là một kỹ thuật mật mã sử dụng khóa chung để mã hóa thông tin và khóa riêng để giải mã.

Phá vỡ thuật toán RSA-2048, tương tự như các thuật toán khác trong họ số RSA, yêu cầu tìm các thừa số nguyên tố của một số có 617 chữ số thập phân và 2048 chữ số nhị phân. Các chuyên gia ước tính rằng các máy tính thông thường sẽ mất 300 nghìn tỷ năm để phá khóa mã hóa RSA-2048. Tuy nhiên, các nhà nghiên cứu Trung Quốc cho biết trong bài báo của họ rằng mã hóa có thể bị đảo ngược với một máy tính lượng tử có 372 qubit hoặc một đơn vị thông tin cơ bản đóng vai trò là đại diện cho sức mạnh tính toán.

Để so sánh, máy tính lượng tử IBM Osprey mới nhất có khả năng xử lý 433 qubit. Trước đây, các chuyên gia đã tính toán rằng việc bao thanh toán RSA-2048 bằng máy tính lượng tử sử dụng phương pháp bao thanh toán lượng tử được gọi là thuật toán Shor sẽ yêu cầu 13.436 qubit.

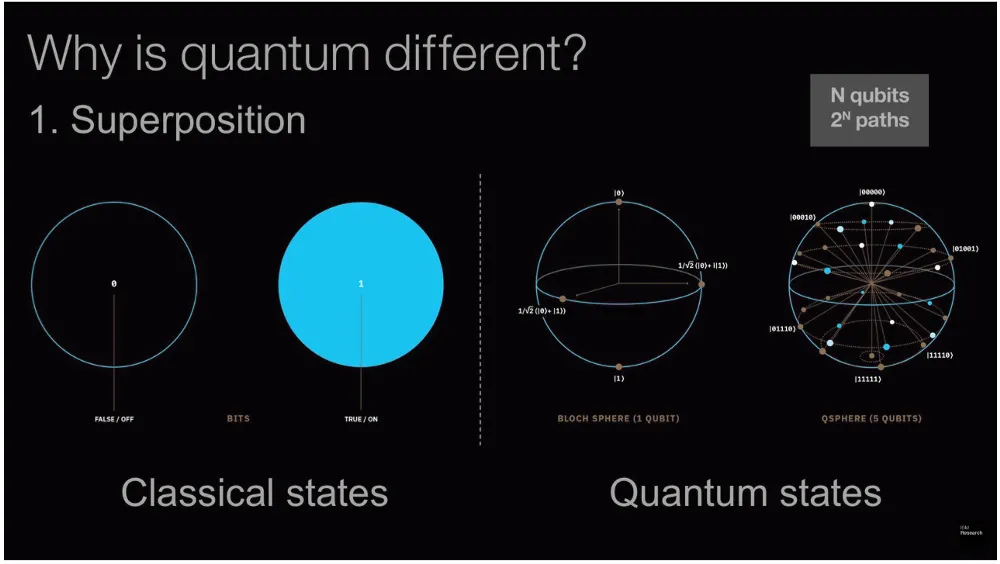

Không giống như các máy tính cổ điển hoạt động trên cơ sở nhị phân 0 hoặc 1, máy tính lượng tử sử dụng các bit lượng tử có thể ở trạng thái vô hạn ở nhiệt độ -273°C (-459,4°F), đạt được bằng cách sử dụng chất làm mát khí lỏng. Do đó, máy tính lượng tử có thể vạch ra tất cả các giải pháp khả thi cho vấn đề mật mã và thử tất cả chúng cùng một lúc, tăng hiệu quả trên quy mô thiên văn.

So sánh điện toán cổ điển và điện toán lượng tử . Nguồn: Towards Data Science

Theo nhà mật mã học người Mỹ Bruce Schneier, các nhà nghiên cứu Trung Quốc dường như đã kết hợp “kỹ thuật phân tích giảm thiểu mạng tinh thể cổ điển với thuật toán tối ưu hóa gần đúng lượng tử” để phân tích thành công các số 48 bit bằng máy tính lượng tử 10 qubit. Schneier nhận xét: “Và mặc dù luôn có những vấn đề tiềm ẩn khi nhân rộng thứ gì đó như thế này lên hệ số 50, nhưng không có rào cản rõ ràng nào.

Chuyên gia bảo mật Roger Grimes nói thêm :

“Rõ ràng những gì đã xảy ra là một người khác trước đó đã tuyên bố rằng anh ta có thể phá mã hóa bất đối xứng truyền thống bằng máy tính cổ điển… nhưng những người đánh giá đã tìm thấy một lỗ hổng trong thuật toán của anh ta và anh ta đã phải rút lại bài báo của mình. Nhưng đội Trung Quốc này nhận ra rằng vấn đề có thể được giải quyết bằng máy tính lượng tử nhỏ. Vì vậy, họ đã thử nghiệm và nó đã hoạt động.”

Schneier cũng cảnh báo rằng thuật toán này dựa trên một bài viết về phân tích gần đây của tác giả Peter Schnorr, trong đó thuật toán của nó hoạt động tốt với các bit nhỏ, nhưng lại thất bại ở kích thước lớn hơn mà không có lời giải thích rõ ràng nào. Schneier viết: “Vì vậy, nếu đúng là bài báo Trung Quốc phụ thuộc vào kỹ thuật Schnorr này mà không mở rộng quy mô, thì các kỹ thuật trong bài báo Trung Quốc này cũng sẽ không mở rộng”.

“Nói chung là các kỹ thuật mới sẽ không hoạt động. Nhưng một ngày nào đó điều này sẽ sai.”

Máy tính lượng tử cũng bị hạn chế bởi các yếu tố vận hành như tổn thất nhiệt và yêu cầu cơ sở hạ tầng làm mát -273°C (-459,4°F) phức tạp. Do đó, số lượng qubit danh nghĩa cần thiết để đảo ngược thuật toán mã hóa có thể cao hơn nhiều so với ước tính lý thuyết.

Mặc dù các nhà nghiên cứu vẫn chưa làm như vậy, nhưng về mặt lý thuyết, phương pháp này có thể được nhân rộng sang các giao thức RSA-2048 khác được sử dụng trong công nghệ thông tin, chẳng hạn như HTTPS, email, duyệt web, xác thực hai yếu tố, v.v. Người đồng sáng lập Ethereum Vitalik Buterin trước đây đã tuyên bố các mục tiêu dài hạn bao gồm làm cho lượng tử blockchain có khả năng chống chịu. Về mặt lý thuyết, điều này liên quan đến việc phân nhánh mạng để sử dụng thuật toán mã hóa bậc cao hơn đòi hỏi nhiều qubit hơn để phá vỡ.

VIC Crypto tổng hợp

Xem thêm:

![]() Chính quyền Hoa Kỳ đẩy mạnh giám sát Crypto vào năm 2023

Chính quyền Hoa Kỳ đẩy mạnh giám sát Crypto vào năm 2023

![]() Cảnh báo: Thu hồi phê duyệt hợp đồng thông minh càng sớm càng tốt

Cảnh báo: Thu hồi phê duyệt hợp đồng thông minh càng sớm càng tốt

.webp)

.webp)